purpose

보안이나, 이력 관리를 위하여 bash shell 상에서 입력되는 커맨드들을 로그로 관리 하고 , 해당 로그를 elastic stack 을 통하여 관리

setting

/etc/profile 환경 변수에 history_to_syslog 라는 함수를 만들어 모든 커맨드들을 logger 명령어를 이용 하여 local1.notice 로 전달 한다.

rsyslog 설정을 하여 /var/log/bash_history 파일로 전달 한다

rsyslog 재시작 및 /etc/profile 적용

/var/log/bash_history 파일에 정상적으로 로그가 남는지 확인 한다.

해당 /var/log/bash_history 파일 로그를 filebeat 로 전송 할 수 있도록 paths 설정 및 commands 라는 tags를 추가 하여 전송 할 수 있도록 한다.

logstash 에서는 해당 commands 라는 tags 설정시 아래 match 될 수 있도록 한다.

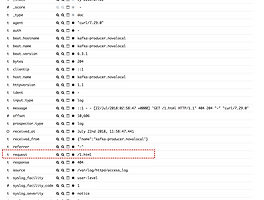

정상적으로 설정 될 경우 아래와 같이 해당 명령어를 어떠한 ip 에서 host 어느 디렉토리에서 수행 하였는지 확인 할 수있다

반응형

'System > Elastic Stack' 카테고리의 다른 글

| Elasticsearch Cluster (0) | 2018.07.25 |

|---|---|

| Logstash Drop filter (1) | 2018.07.22 |

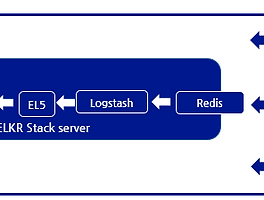

| Elasticsearch5, Logstash5, Kibana5 and Redis (ELKR5 Stack) install CentOS 7 (0) | 2016.12.24 |

| Elasticsearch5, Logstash5, and Kibana5 (ELK5 Stack) install CentOS 7 (10) | 2016.12.20 |

| netflow 데이터를 이용한 elk 설정 (3) | 2016.12.19 |